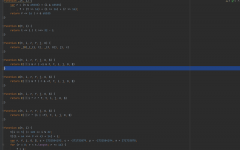

在PyCharm中通过JS逆向分析微信公众平台登录密码加密流程的具体操作如下:首先在浏览器中访问微信公众平台登录页面,随机输入测试账号和密码(如账号:test123,密码:123456),随后打开Chrome开发者工具(F12)切换到Network面板并勾选Preserve log,点击登录按钮捕获所有网络请求。在XHR/fetch请求中筛选login相关接口,查看Form Data或Payload中的密码参数名称(通常为pwd或password)。接着在开发者工具Sources面板使用全局搜索(Ctrl+Shift+F)查找该参数名,会定位到若干JS文件中的相关代码片段。通过分析调用堆栈可以发现密码通常会在提交前经过RSA加密处理,重点查找包含setPublicKey、encrypt等关键字的函数。在疑似加密函数处打上断点(点击行号添加蓝色标记),重新触发登录操作时执行流会在断点处暂停,此时通过Scope面板可观察函数的输入输出值,鼠标悬停在加密函数上会显示函数定义。进入加密函数内部后,可发现微信采用标准的JSEncrypt库进行RSA加密,核心代码包含new JSEncrypt()实例化和setPublicKey公钥设置过程。最终需要提取的关键要素包括:固定公钥(通常以"-----BEGIN PUBLIC KEY-----"开头)、加密函数调用方式(如encrypt(password))以及可能的额外盐值处理。将这些代码片段移植到PyCharm项目中,使用PyExecJS或Node.js环境重现加密流程时,需特别注意微信可能存在的动态密钥机制,建议通过requests库先获取实时公钥再执行加密。整个过程需配合Charles抓包验证加密结果一致性,最终实现Python环境下模拟微信登录的密码加密功能。

联系我时,请说是在杭州含情网络技术有限公司看到的,谢谢!